كيفية تنفيذ عمليات إستخراج JTAG و ISP و Chip Off...

- JTAG

JTAG هو إختصار لـ Joint Test Action Group «مجموعة عمل الإختبار المشترك» ، وقد تم إستخدامها بشكل أساسي لمصنعي الأجهزة لتصحيح أجهزتهم قبل البيع. و يمكن العثور على هذه المنافذ واستخدامها للتحدث إلى المعالج ، والذي بدوره يتحدث إلى بطاقة الذاكرة للوصول إلى صورة مادية كاملة للجهاز. أعتقد أن المصنعين يستخدمون أجهزة صغيرة تسمى JICS لوضعها على الجهاز الذي يتصل بمنافذ JTAG وتصحيحها بهذه الطريقة ، لذا بدلاً من ذلك نقوم بتوصيل الأسلاك إلى TAPs ، أو إختبار نقاط الوصول أو إستخدام (طاولة الواقع الإفتراضي). إعتماداً على الهاتف ، وقد تضطر إلى إستخدام ميكروسكوب لإجراء اللحام بكفاءة. تعمل هذه التقنية على الأجهزة التي تمكن رمز المرور ، ولكن ليس على الأجهزة المشفرة (ستحصل على مجموعة من البيانات المشفرة فقط إذا سحبت من جهاز مشفر). هناك عدد قليل من TAPs القياسية التي نريد لحامها ، إليك هذه القائمة:

- TCK = ساعة الإختبار

- TMS = تحديد وضع الإختبار

- TDI = إختبار بيانات الدخول

- TDO = خروج بيانات الإختبار

- TRST = إعادة تعيين الإختبار (إختياري)

- GROUND = أرضي

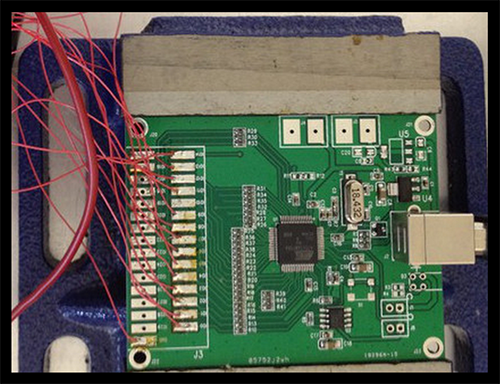

يجب أن تكون هذه TAPs متصلة بمربع يعرف كيفية الوصول إلى البيانات وتفسيرها. أجهزة مثل Riff Box2 و Medusa Pro و Easy JTAG ...

- ISP

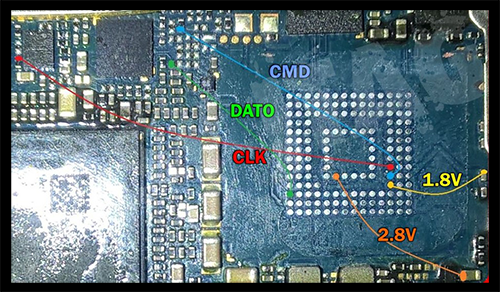

على غرار عمليات إستخراج JTAG ، يتعين على فاحص الطب الشرعي «the forensic» لحام الأسلاك في أماكن على السبورة «the board». هذه التقنية مفيدة لعدة أسباب ، أحدها أن بعض الهواتف لا تحتوي على TAPs لا يمكن الوصول إليها ، قامت الشركة المصنعة بتعطيل الوصول إلى البيانات من خلال TAPs. لذلك للتغلب على هذا ، يجب لحم الأسلاك مع المقاومات والمكثفات. الجزء الصعب هو العثور على الدبابيس «Pinouts» الجهاز الذي تبحث عنه ، والذي يخبرك بـ Pinouts التي تحتاج إلى لحامها. عادة ما تكون هذه الطريقة أكثر صعوبة نظراً لحقيقة أن الدبابيس عادة ما تكون أصغر بكثير من JTAG TAPs ، والتي بدورها تحتاج عادة إلى مجهر ورأس لحام أكثر دقة ، بالإضافة إلى يد ثابتة. تعمل هذه العملية أيضاً على الأجهزة التي تم تمكين رمز المرور ، ولكن مرة أخرى ، لا مع الأجهزة المشفرة. إليك قائمة بـ Pinouts المعتادة التي نريد لحامها:

- D0 = البيانات 0

- VCC = 2.8 - 3.3 فولت (أعتقد أن هذا هو النطاق)

- VCCq = 1.8 فولت

- CLK = الساعة

- CMD = الأمر

- GROUND = أرضي

مثل JTAG ، يجب توصيل الـ Pinouts بالبوكس مثل Medusa Pro و Easy JTAG و Riff Box 2 ...

- Chip Off

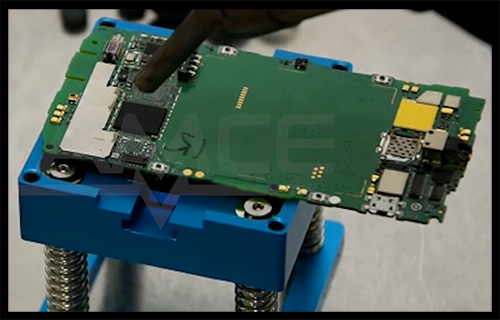

يتم تنفيذ إستخراج رقاقة عندما تكون الطريقتين أعلاه غير قابلة للتطبيق. بالتأكيد ليست فكرة جيدة لتجربة هذه الطريقة أولاً ، لأنه من غير المحتمل أن تتمكن من إعادة ضبط الهاتف معاً ، ما لم تكن جيداً حقاً في إعادة تشغيل الشريحة. مرة أخرى ، يعمل على الأجهزة التي تم تمكين رمز المرور ، ولكن ليس الأجهزة المشفرة. هناك طريقتان للقيام بعملية إستخراج الشرائح ، الأولى هي micro milling. تستخدم المطحنة لنحت بطاقة الذاكرة على الجهاز.

والطريقة الأخرى لإجراء هذا الإستخراج هي إستخدام محطة إعادة العمل بالهواء الساخن. تقوم بشكل أساسي بوضع اللوحة على الطاولة ، وتسخين الجزء السفلي من اللوحة إلى درجة حرارة مناسبة ، ثم تشغيل مسدس الهواء الساخن لإذابة اللحام الذي يحمل الشريحة لأسفل. إن الحصول على هاتين النقطتين من الحرارة أكثر كفاءة ، من الأسفل إلى الأعلى ، لكني رأيت أشخاصاً يقومون بعمليات إستخراج باستخدام مسدس هواء الساخن فقط. بمجرد أن يذوب لحام الرقاقة ، يمكن للفاحص إستخدام الملقط لإزالة الرقاقة بعناية من اللوحة. إعتماداً على مدى دقة قيام شخص ما بسحب الشريحة ، ودرجة الحرارة التي تم سحبها بها ، يمكنك الآن قراءة البيانات من الشريحة عبر قراء متخصصين لهذا النوع المحدد من الرقائق. إذا خرجت الرقاقة من الفوضى قليلاً ، يمكنك تنظيفها باستخدام بعض الطرق المختلفة. وهناك من يستخدم فتيل نحاسي ، وتدفق ، ومكواة لحام لتنظيفه. وتوجد طريقة أخرى ، وهي إستخدام مذيب كيميائي يسمى Attack لتنظيف الرقاقة مع الحذر من أبخرة شديدة الخطورة.

بمجرد الحصول على شريحة نظيفة ، يجب أن يكون لديك قارئ لهذا النموذج المحدد من الرقاقة. يمكن توصيل بعض بقارئ بطاقة SD ، وبعضهم لديهم موصلات للبوكسات المذكورة أعلاه في قسم JTAG و ISP

![]()

وفي الأخير أتمنى لكم التوفيق والنجاح إن شاء الله

مع تحيات المنتدى الجزائري للمحمول

DZGSM