إكتشف الباحثون إكتشافاً لا يحدث كثيراً في عالم البرمجيات الخبيثة:

باب خلفي لينكس ناضج لم يسبق له مثيل يستخدم تقنيات مراوغة جديدة لإخفاء وجوده على الخوادم المصابة ، في بعض الحالات حتى مع تحقيق الطب الشرعي.

قال باحثون من Intezer و The BlackBerry Threat Research و Intelligence Team يوم الخميس إن الباب الخلفي الذي لم يتم إكتشافه سابقاً يجمع بين مستويات عالية من الوصول والقدرة على إزالة أي علامة للإصابة من نظام الملفات وعمليات النظام وحركة مرور الشبكة. يطلق عليها اسم Symbiote ، وتستهدف المؤسسات المالية في البرازيل وتم إكتشافها لأول مرة في نوفمبر.

كتب الباحثون في Intezer و BlackBerry:

ما يجعل Symbiote مختلفاَ عن برامج Linux الضارة الأخرى التي نواجهها عادةً ، هو أنه يحتاج إلى إصابة العمليات الجارية الأخرى لإلحاق الضرر بالأجهزة المصابة. بدلاً من أن يكون ملفاً منفرداً قابل للتنفيذ يتم تشغيله لإصابة جهاز ، فهو عبارة عن مكتبة كائنات مشتركة (SO) يتم تحميلها في جميع العمليات قيد التشغيل باستخدام LD_PRELOAD (T1574.006) ، وتؤدي إلى إصابة الجهاز بشكل طفيلي. بمجرد إصابة جميع العمليات الجارية ، فإنه يزود عامل التهديد بوظيفة Rootkit ، والقدرة على حصاد بيانات الإعتماد ، وإمكانية الوصول عن بُعد.

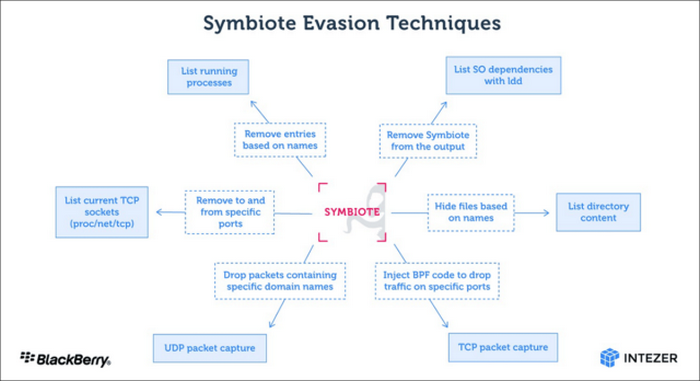

بمساعدة LD_PRELOAD ، سيتم تحميل Symbiote قبل أي كائنات أخرى مشتركة. يسمح ذلك للبرامج الضارة بالتلاعب بملفات المكتبة الأخرى المحملة لأحد التطبيقات. تُظهر الصورة أدناه ملخصاً لجميع تقنيات التهرب من البرامج الضارة.

يشير BPF في الصورة إلى Berkeley Packet Filter ، والذي يسمح للأشخاص بإخفاء حركة مرور الشبكة الضارة على جهاز مصاب.

كتب الباحثون:

"عندما يبدأ المسؤول أي أداة لإلتقاط الحزمة على الجهاز المصاب ، يتم حقن رمز BPF bytecode في النواة التي تحدد الحزم التي يجب إلتقاطها". "في هذه العملية ، تضيف Symbiote رمزها الثانوي أولاً حتى تتمكن من تصفية حركة مرور الشبكة التي لا تريد أن يراها برنامج التقاط الحزم".

تُعرف إحدى تقنيات التخفي التي يستخدمها Symbiote بإسم ربط وظيفة Libc . لكن البرمجيات الخبيثة تستخدم أيضاً الربط في دورها كأداة لسرقة البيانات.

وكتب الباحثون أيضاً:

"يتم إجراء حصاد بيانات الإعتماد عن طريق ربط وظيفة قراءة Libc". "إذا كانت عملية SSH أو SCP تستدعي الوظيفة ، فإنها تلتقط بيانات الإعتماد".

حتى الآن ، لا يوجد دليل على وجود إصابات في البرية ، تم العثور على عينات من البرامج الضارة فقط عبر الإنترنت. من غير المحتمل أن تكون هذه البرامج الضارة نشطة على نطاق واسع في الوقت الحالي ، ولكن مع التسلل بهذه القوة ، كيف يمكننا التأكد؟.